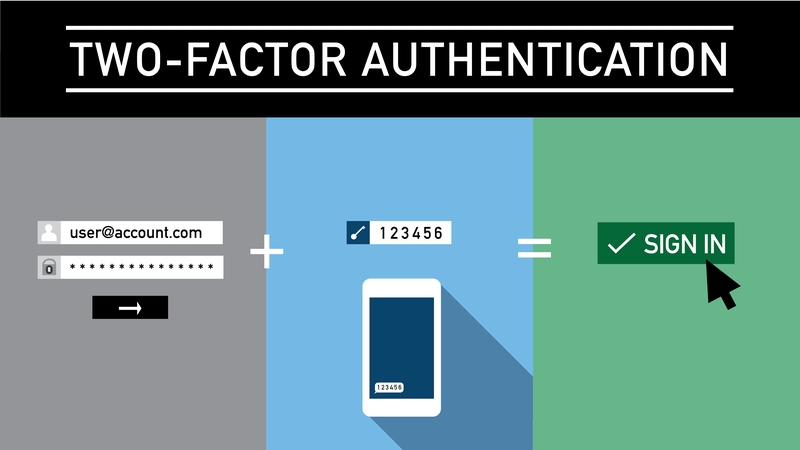

La cybersécurité est plus importante que jamais. Les mots de passe seuls ne suffisent pas à protéger les comptes face à l’ardeur des pirates, des attaques de phishing et de l’usurpation d’identité. Les codes SMS comportent des vulnérabilités, vous devez donc vous tourner vers les applications d’authentification qui offrent une sécurité renforcée de vos données.

#1 Accéder aux gestionnaires de mots de passe qui conservent les mots de passe critiques

Les gestionnaires de mots de passe constituent le coffre-fort central de vos comptes numériques. Ils stockent vos identifiants, cartes de crédit, codes de récupération, identifiants Wi-Fi et notes chiffrées. Ils sont capables de fournir une sécurité renforcée. Imaginez-vous en train de perdre le contrôle de vos données personnelles que ce soit sur votre smartphone ou sur ordinateur. Là encore, vous devez prendre une protection supplémentaire en privilégiant les applications de mots de passe qui disposent d’une protection 2FA.

Et dans le cas où elle est présente, pensez à activer cette protection supplémentaire 2FA. 1Password, Bitwarden, Dashlane et LastPass proposent l’authentification à deux facteurs pour sécuriser l’accès aux coffres-forts. Les gestionnaires de mots de passe peuvent également prendre en charge l’authentification biométrique et les clés de sécurité matérielles telles que YubiKey.

#2 Accéder aux plateformes d’investissement et aux comptes financiers

Les comptes bancaires, les cartes de crédit et les plateformes d’investissement sont des actifs numériques qui attirent les hackers et les cybercriminels. L’authentification à deux facteurs par SMS reste la norme dans de nombreuses institutions. Pourtant, elle ne constitue pas la meilleure protection contre les attaques.

Cela s’explique par le fait les hackers peuvent transférer un numéro de téléphone vers une nouvelle carte SIM. Ils reçoivent ensuite des codes SMS et contournent la protection de connexion. Connecter les identifiants de messagerie, de banque et de courtage à un seul numéro de téléphone permet aux attaquants d’accéder rapidement à plusieurs comptes.

Or, avec les applications d’authentification, c’est totalement différent. Elles fonctionnent indépendamment des opérateurs et génèrent des mots de passe à usage unique (TOTP) sur votre téléphone. Les codes s’actualisent toutes les 30 secondes et restent en place sur votre appareil, éliminant ainsi les risques d’interception ou de piratage. Utilisez des applications d’authentification sur les plateformes où vos données sont sensibles comme les plateformes de cryptomonnaies (Binance, Coinbase…), PayPal, comptes bancaires, emails, etc. La plupart des applications utilisent une authentification à deux facteurs (2FA) pour plus de sécurité.

#3 Ouverture des services Cloud et d’e-mails liés à d’autres services

Les comptes de messagerie sont la clé de voûte des identités numériques. Presque tous les services en ligne sont liés à votre adresse e-mail. Si quelqu’un y accède, il peut réinitialiser les mots de passe d’autres comptes, vous bloquer l’accès et voler des données sensibles. Les e-mails attirent les cybercriminels et nécessitent une authentification à deux facteurs (2FA) performante basée sur des applications.

Les services cloud tels que Google Drive, Dropbox, iCloud et OneDrive intègrent une authentification à deux facteurs. Ces plateformes stockent des documents personnels, des pièces d’identité numérisées, des déclarations fiscales et des fichiers professionnels confidentiels.

Les pirates pourraient utiliser ces données à mauvais escient ou les garder contre rançon .Si la messagerie est compromise, ils peuvent accéder à ces services ou intercepter des liens partagés sans se faire remarquer. Les principaux fournisseurs de messagerie et plateformes cloud prennent en charge Microsoft Authenticator, Google Authenticator et Duo Mobile. Certaines applications prennent en charge l’accès biométrique comme l’empreinte digitale ou Face ID, ce qui renforce la protection contre les accès non autorisés.

#4 Utilisation de comptes professionnels et d’outils de collaboration à distance

Le télétravail et le travail hybride sont désormais la norme dans de nombreuses entreprises. Les employés accèdent aux systèmes, documents et plateformes de communication de l’entreprise depuis leur réseau domestique, des espaces partagés ou des réseaux Wi-Fi publics. Cette évolution apporte au hacker une plus grande surface d’attaque.

Ils ciblent des outils comme Slack, Microsoft Teams, Google Workspace, Zoom, Trello, Asana et Jira. Ces services donnent accès aux fichiers internes, aux données clients, aux plans stratégiques et aux identifiants de connexion à d’autres plateformes. Ils deviennent des cibles attractives et vulnérables.

Avec l’adoption des workflows cloud et des équipes décentralisées par les entreprises, sécuriser les connexions des employés avec des applications d’authentification est devenu une nécessité de sécurité absolue. Cela réduit le risque d’accès non autorisé, protège la propriété intellectuelle et garantit la conformité aux normes telles que ISO 27001 et RGPD.

#5 Connexion aux réseaux sociaux suivis par des milliers de personnes

Les comptes de réseaux sociaux sont des actifs numériques et des sources de revenus. Influenceurs, entreprises, célébrités et personnalités publiques les utilisent pour mettre en avant leurs années d’expérience, la confiance de leur public et leurs revenus. Les piratages de comptes sont source de désinformation, d’escroqueries et d’atteintes à la réputation.

Les pirates envoient des e-mails d’hameçonnage qui usurpent l’identité des plateformes de réseaux sociaux et incitent les utilisateurs à saisir leurs identifiants. Ils exploitent alors ces mots de passe pour pirater vos données. Ils peuvent même modifier les adresses e-mail, les numéros de téléphone et les options de récupération, empêchant ainsi les propriétaires légitimes de reprendre le contrôle.

Ces hackers peuvent prendre en otage les comptes piratés contre rançon ou utilisent des arnaques aux cryptomonnaies. Les applications d’authentification fonctionnent sur tous les appareils et dans tous les lieux où les SMS ne sont pas fiables. Instagram, Facebook, X et TikTok prennent en charge l’authentification à deux facteurs (2FA) basée sur les applications. Certaines plateformes avertissent les utilisateurs des nouvelles tentatives d’accès à l’appareil ou à la localisation.

#6 Voyager à l’étranger et dans des zones sans signal téléphonique

L’authentification à deux facteurs par SMS nécessite un service cellulaire, que de nombreux environnements et voyages internationaux ne peuvent garantir. La livraison peut être lente ou échouer dans les zones rurales, les sous-sols, les installations souterraines, les grands immeubles ou lorsque l’itinérance est désactivée à l’étranger. Les plateformes peuvent signaler les connexions internationales et exiger une vérification supplémentaire.

L’absence de codes SMS peut vous empêcher d’accéder à vos applications bancaires, à vos réservations aériennes, à votre stockage cloud et à des plateformes professionnelles essentielles.

Par contre, avec les applications d’authentification, elles fonctionnent hors ligne et génèrent des codes temporels et uniques, éliminant ainsi la dépendance aux opérateurs ou au Wi-Fi. Les sauvegardes chiffrées et la synchronisation multi-appareils vous permettent de récupérer vos codes en cas de perte de votre téléphone, garantissant ainsi un accès ininterrompu.

#7 Connexion aux portails personnels et gouvernementaux

Les plateformes gouvernementales prennent en charge l’authentification par application comme par exemple celles de la France. Ces portails permettent de déclarer ses impôts, de consulter les dossiers de vaccination, de mettre à jour les informations de son passeport et de gérer les services sociaux. Une entrée non autorisée peut entraîner une usurpation d’identité, une fraude fiscale, une manipulation des prestations sociales et des atteintes à la réputation.

Après l’accès, les cybercriminels peuvent rediriger les remboursements d’impôts, modifier les informations relatives aux prestations, accéder à des dossiers médicaux privés et demander une aide financière ou des pièces d’identité officielles en votre nom.

Sécuriser ces portails avec des applications d’authentification réduit les risques et le stress qu’un jour vous pourriez vous faire voler vos données sensibles. Google Authenticator et Microsoft Authenticator proposent des sauvegardes cloud et des transferts sécurisés d’appareils pour conserver l’accès après la perte ou le remplacement de votre téléphone. Les sauvegardes cloud et les transferts d’appareils sont avantageux pour les voyageurs, les étudiants et les expatriés qui ont besoin d’un accès transfrontalier.

#8 Utilisation de comptes liés à des données critiques pour l’entreprise

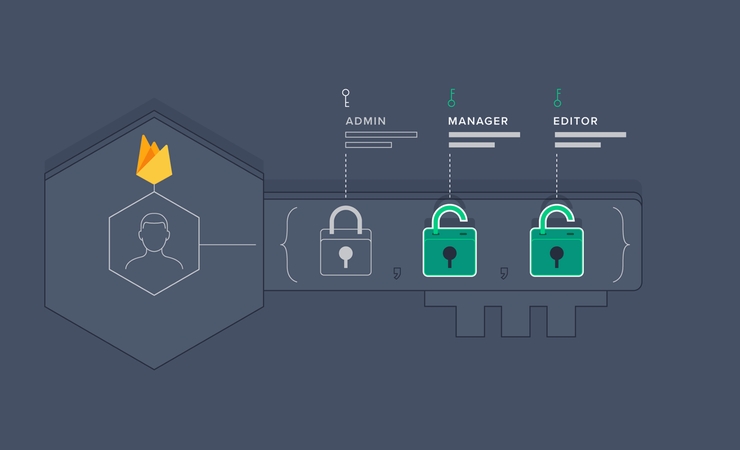

Les administrateurs système, les développeurs et les gestionnaires de comptes supervisent les comptes qui donnent accès à des systèmes sensibles. Parmi ces derniers figurent les tableaux de bord marketing et les outils d’analyse. Ils couvrent également les processeurs de paiement, les plateformes CMS comme WordPress et Shopify, ainsi que les plateformes de développement comme AWS, GitHub et Firebase.

Des privilèges élevés augmentent les responsabilités et les risques. La compromission d’un compte expose vos données et celles de vos clients, entraînant des pertes financières, une atteinte à votre réputation et des poursuites judiciaires.

Les applications d’authentification sont plus évolutives. Authy, Duo Mobile, Microsoft Authenticator et Google Autheticator prennent en charge la gestion multicompte. Dans les environnements de développement, les violations de serveurs, d’API ou de bases de données peuvent entraîner des interruptions de service, des fuites de données et des pertes de propriété intellectuelle.

L’authentification à deux facteurs (2FA) basée sur les applications est une pratique de base pour sécuriser l’accès root et les identifiants privilégiés. Grâce aux contrôles d’accès basés sur les rôles et aux journaux d’audit, ces applications de sécurité renforcent les défenses à travers les couches de l’infrastructure.

#9 Gérer vos appareils domestiques intelligents

Les maisons intelligentes s’appuient sur des appareils connectés au Cloud. L’automatisation crée une passerelle numérique vers votre domicile. Si des pirates informatiques compromettent votre compte, ils peuvent contrôler votre espace physique. De ce fait, ils peuvent pénétrer dans votre domicile à votre insu sans que l’alarme ne puisse se déclencher. Les comptes des écosystèmes de maisons intelligentes stockent les paramètres des appareils, les programmations, les enregistrements des caméras et les contrôles d’accès en temps réel.

Une faille de sécurité permet aux pirates de déverrouiller les portes, de désactiver les alarmes, de consulter les flux de sécurité et de manipuler les systèmes énergétiques sans entrer dans votre domicile. Les applications d’authentification offrent une sécurité domestique immédiate. Avec l’adoption des objets connectés dans les foyers, la sécurité devient essentielle à la sécurité physique.

#10 Se fier aux SMS est risqué, préférez une sécurité plus intelligente

Les arnaques ne commencent plus par des e-mails douteux. Elles se font désormais passer pour votre patron, imitent votre banque ou se font passer pour votre application préférée. L’IA accélère la tromperie et la rend personnelle et convaincante.

Se fier aux SMS pour la sécurité est risqué. Les applications d’authentification vous donnent un avantage. Les arnaques ne peuvent pas percer ce bouclier. L’authentification à deux facteurs (2FA) protège les comptes numériques. Cependant, toutes les méthodes 2FA n’offrent pas la même sécurité. Privilégiez celles qui ont déjà opinion sur rue en l’occurrence Authy, Duo Mobile, Microsoft Authenticator et Google Autheticator.

Source : Androidpolice